『暗号のおはなし』:第5章まとめ

Amazon.co.jp:暗号のおはなし―情報セキュリティの基盤 (おはなし科学・技術シリーズ)

- 第1章 暗号とは

- 第2章 DESからAESへ

- 第3章 鍵配送方式と公開鍵暗号

- 第4章 デジタル署名と認証方式

- 第5章 ネットワーク暗号に向けて

- 第6章 暗号のひろがり

- 第7章 ヒューマンクリプト

本記事では第5章の要約を載せる。なお、記事中の図はすべて本書より引用した。

ネットワーク暗号のポイント

- そのしくみを公開しても安全な暗号

- 配送方式

- 署名や捺印の機能を実現するメッセージ認証方式

暗号の安全性評価機関

- NIST(National Institute of Standards and Technology) …… 米国商務省標準技術局。AESを選定。

- NESSIE(New European Schemes for Signature, Integrity and Encryption) …… 欧州の暗号表化プロジェクト。

- CRYPTREC(Cryptography Research and Evaluation Committees) …… 暗号技術評価委員会/暗号技術検討会。日本において電子政府で利用可能な暗号の推奨リストを作成することを目的に2000年に発足した委員会。暗号技術の評価を行っている。

公開鍵の管理

大規模ネットワークでは各ユーザが公開鍵を登録するための公開鍵ファイルを設けることが困難。

公開鍵ファイルをなくすためには、公開鍵証明書を利用する方法とIDに基づく方法がある。公開鍵証明書を利用する方法としては、公開鍵認証基盤(PKI)が主流である。IDに基づく方式としては、IDを公開鍵にするという方式とそもそも通常の意味の公開鍵は使わないという方式がある。KPSは後者の代表である。

公開鍵認証基盤(PKI)

公開鍵ファイルをなくすもっとも簡単な方法は、ユーザの公開鍵をユーザ自身に管理してもらうことである。ただしこの場合、相手から送られてきた公開鍵が本当に正しい公開鍵かどうかがわからない。そこで公開鍵が間違いなく相手のものであることを保証する鍵管理センターが必要になる。この鍵管理センターは認証機関(CA:Certificate Authority)と呼ばれる。

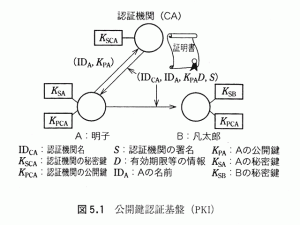

CAはまず、自分の秘密鍵K_SCAと公開鍵K_PCAの対を生成し、公開鍵K_PCAをすべてのユーザに確実に周知させる。今、Aの秘密鍵と公開鍵をK_SA、K_PAとする。下図に示すようにAは自分の公開鍵K_PAをCAに提出し、自分がAであることをCAに証明したうえで、CAから公開鍵証明書をもらう。この証明書にはCAの名前、Aの名前、Aの公開鍵K_PA、それに証明書の有効期限等の情報が記載され、それにCAの署名がつけられている。Aは公開鍵を相手に送るときはこの証明書を送ることで相手はCAの公開鍵で、受け取った証明書の署名を検証することができる。この仕組みを公開鍵認証基盤(PKI:Public Key Infrastructure)と呼ぶ。

CAの主な機能はユーザを認証することと公開鍵証明書を発行することであるが、この二つの機能を別々の機関で分担することもある。この場合、ユーザを認証し登録する機関を登録機関(RA:Registration Authority)、証明書を発行する機関を発行機関(IA:Issuing Authority)と呼ぶ。

PKIではCAが大きな権限を持つ。これをよく思わない人が友人に公開鍵証明書を発行してもらうPGP(Pretty Good Privacy)方式を開発した。

KPS

KPS(Key Predistribution System) …… 鍵事前配布方式。1986年、松本・今井により示されたIDに基づく鍵配送方式。KPSでは、IDに基づいて予備通信なしで鍵を共有することができる。